Konfrontacja macierzy manipulacyjnych (własnej p-ko macierzy przeciwnika) jako narzędzie dezinformacji i aktywnej obrony podczas procesu rozpoznania aktywności aktora państwowego, w tym grup APT.

Rozpoznanie to ciągły proces konfekcjonowania informacji zgodnie z obszarem odpowiedzialności danej organizacji. Każde zdarzenie, którego analiza może być niezbędna na potrzeby definiowania incydentu, pozostawia ślad, a jego umiejętne zdefiniowanie ułatwia stawianie pytania wywiadowczego i wstęp do procesu prowadzenia właściwego rozpoznania.

Przestrzeń informacyjna rozpoznawana pod kątem bodźców, które ją kształtują, to wzajemnie przenikające się wymiary: fizyczny, wirtualny i społeczno-poznawczy, a oddziaływanie tych wymiarów, ich relacje, sekwencje zdarzeń i wzajemne odwzorowania składają się na ciąg informacji, który kształtuje świadomość sytuacyjną analityka odpowiedzialnego za definiowanie incydentu.

Uzyskanie kontroli, rozumianej jako zdolność do prowadzenia rozpoznania w środowisku informacyjnym, umożliwia określenie i osadzenie w kwerendach rozpoznania danych, wystąpienie których może oznaczać zastosowanie przez aktora zaawansowanych modeli manipulacyjnych kształtujących środowisko informacyjne. Dane te mogą towarzyszyć aktywności aktora lub wprost stanowić narzędzie ataku. Jednym z elementów wspomagających proces rozpoznania zagrożeń wynikających z aktywności aktorów państwowych, w tym grup APT, jest uzyskanie przez analityka stanu kontroli środowiska informacyjnego poprzez zastosowanie zdolności do określenia obiektów (osobowych i nieosobowych) i ich oddziaływania (kinetycznego i niekinetycznego) oraz zastosowanych modeli kształtujących środowisko informacyjne w obszarze odpowiedzialności analityka lub obszarze potencjalnego zainteresowania adwersarza.

Prawidłowo zidentyfikowana informacja, wyodrębniony zespół bodźców, umożliwia analitykowi określenie potencjalnej sekwencji działań przeciwnika oraz określenie bodźców, którymi będzie się posługiwał kształtując środowisko informacyjne w przyszłości. Precyzyjne określenie i predykcja bodźca (tj. informacji) w kontekście działań o charakterze manipulacyjnym umożliwia również wstępne określenie czy atakujący posługuje się specjalistycznymi technikami operacji informacyjnych, narzędziami kontroli odbitej, modelami subiektywizmu, czy macierzy manipulacyjnych.

Dane wejściowe, rozpoznane w środowisku, dają zatem analitykowi możliwość ustalenia modelu działań przeciwnika, który na poziomie taktycznym będzie składał się z określonych (wymaganych w danym modelu) bodźców i sekwencji zdarzeń. Zrekonstruowany w ten sposób obraz aktywności przeciwnika umożliwia analitykowi w dalszej kolejności określenie tropów, które będą służyły do pogłębionego rozpoznania, a docelowo do uzyskania kontroli środowiska, która nastąpi w momencie objęcia rozpoznaniem przestrzeni informacyjnej (lub jej określonej części) za pomocą precyzyjnych tropów.

Jednym z narzędzi wspomagających działania aktywne aktorów państwowych – w tym np. cyberataki motywowane działalnością wywiadowczą – mogą być macierze manipulacyjne. Ich tworzenie wymaga zastosowania przez atakującego zaawansowanych technik aktywnego rozpoznania (w tym przy użyciu komunikacji sondującej) i profilowania prowadzonego w celu uzyskania zespołu informacji o bodźcach, które mogą zostać efektywnie wykorzystane przeciwko obiektowi oddziaływania. Badanie i dekompozycja procesu tworzenia takiej ofensywnej macierzy manipulacyjnej kieruje analityka na ścieżkę podejścia przeciwnika pod rozpoznanie, które prowadził przy użyciu procesu oddziaływania informacyjnego wobec obiektu lub organizacji i celu ataku. W dalszej kolejności może służyć próbie odtworzenia danych zawartych w macierzy wykorzystywanej przez przeciwnika. Odwrócenie tego modelu działań przeciwnika umożliwi wczesne zidentyfikowanie w rozpoznanych zasobach danych, bodźców, których wystąpienie nie byłoby możliwe bez zastosowania macierzy manipulacyjnej. Stworzenie z odtworzonych danych dedykowanych kwerend rozpoznania umożliwia analitykowi prowadzenie obserwacji aktywności przeciwnika przy zastosowaniu rozpoznanej macierzy.

Bezpieczeństwo środowiska informacyjnego jest procesem, a nie stanem, zatem czynności podejmowane na rzecz jego zapewnienia powinny mieć charakter ciągły. Ciągłość działań jest istotna przede wszystkim w obliczu zagrożeń, w których atakujący w celu zakonspirowania własnych działań podejmuje skrytą aktywność sondującą i penetracyjną, unika powielania tych samych działań aby podnieść jakość maskowania operacji.

Pozostawiane przez atakującego ślady we wczesnym etapie działania, np. podczas prowadzonego namierzania i rozpoznania obiektu (osobowego i nieosobowego) mogą naprowadzać analityka na informacje, które służą do szacowania ryzyka i predykcji dalszej aktywności manipulacyjnej atakującego bez względu na to czy atakujący posługiwał się pasywnym, aktywnym czy mieszanym modelem rozpoznania celu.

Większość stosowanych technik rozpoznania będzie zawierała bodźce, za pomocą których atakujący dąży do uzyskania informacji o reakcji celu ataku na własną aktywność, a to z kolei pozostawia ślady i jest szczególnie widoczne przy zastosowaniu przez atakującego modelu rozpoznania aktywnego. Proces analizy musi jednak każdorazowo uwzględniać ryzyko, że pozostawione przez atakującego tropy mogą służyć dezinformowaniu atakowanego, być elementem działań pozorowanych prowadzonych w celu związania jego sił i środków, w tym odwrócenia uwagi.

Zapewnienie stanu kontroli środowiska informacyjnego ma na celu wczesne rozpoznanie i analizę wszelkich informacji mogących mieć związek z działalnością atakującego. Dalsze analizy i korekty wprowadzane do procesu rozpoznania mogą pomóc określić jakie bodźce, w jakim kontekście sytuacyjnym i wobec jakiego obiektu będą stosowane przez atakującego, w tym na użytek działań o charakterze wywiadowczym i przestępczym.

Wczesne zidentyfikowanie działań o charakterze pasywnego lub aktywnego rozpoznania może również pomóc ustalić czy atakujący dąży do wykorzystania podatności psychologicznych obiektu ataku oraz w jaki sposób dąży do ich eksploatacji podczas ataku, presji psychologicznej, szantażu, próby werbunku czy zwykłego cyberszpiegostwa. Dlaczego? Ponieważ każda aktywność atakującego i zastosowany model działania będzie pozostawiał informacje, w tym bodźce, strukturę informacji, obszary występowania, ścieżkę zaadresowania bodźca, czas i miejsce zastosowania.

Z uwagi na złożoność modeli manipulacyjnych, które niejednokrotnie są wprost oparte na wynikach badań modeli poznawczych człowieka, zdecydowana większość zdarzeń kwalifikowanych do danego modelu manipulacyjnego nie będzie przypadkowa, lecz będzie wprost wynikać z metodyki ich stosowania.

Ścisły nadzór nad tego typu aktywnością umożliwia niejednokrotnie predykcję jednego ze stałych etapów operacji, czyli procesu korekty działań, który będzie wprowadzał atakujący, a to umożliwia zastosowanie modeli aktywnej obrony poprzez wczesne przechwycenie i próbę uzyskania kontroli nad procesem rozpoznania realizowanym przez przeciwnika.

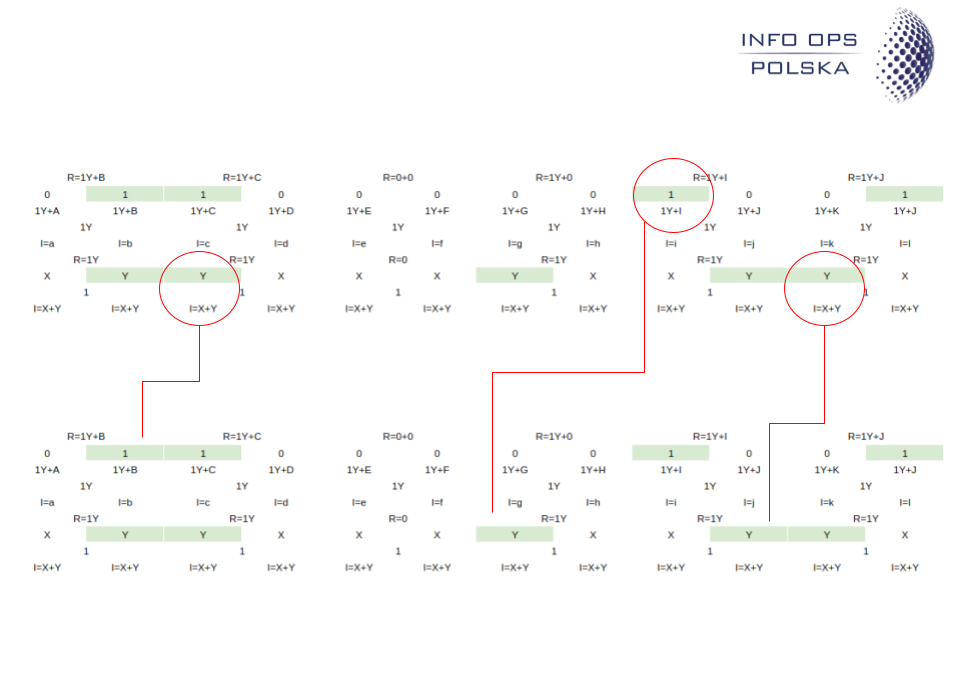

Taki proces może być efektywnie oparty na manipulacji danymi, które atakujący chce pozyskać, stosując własną (ofensywną) macierz manipulacyjną. W takim przypadku można zastosować złożony i prowadzony na poziomie taktycznym proces operacji dezinformacyjnej opartej na konfrontacji dwóch macierzy manipulacyjnych: przeciwstawieniu własnej macierzy powstałej w odpowiedzi na rozpoznaną i odtworzoną macierz przeciwnika, a więc – w uproszczeniu – dezinformowanie ofensywnej macierzy manipulacyjnej przeciwnika poprzez zastosowanie macierzy własnej, defensywnej.

Kamil Basaj